Weblogic复现之任意文件上传

前言

最近在复现weblogic,今天复现一下其中的任意文件上传漏洞。

漏洞说明

版本

此漏洞涉及版本

1 | 10.3.6.0 |

环境部署

进入该漏洞环境目录

cd vulhub/weblogic/CVE-2018-2094环境构建

sudo docker-compose build启动

sudo docker-compose up -d

漏洞复现

前提

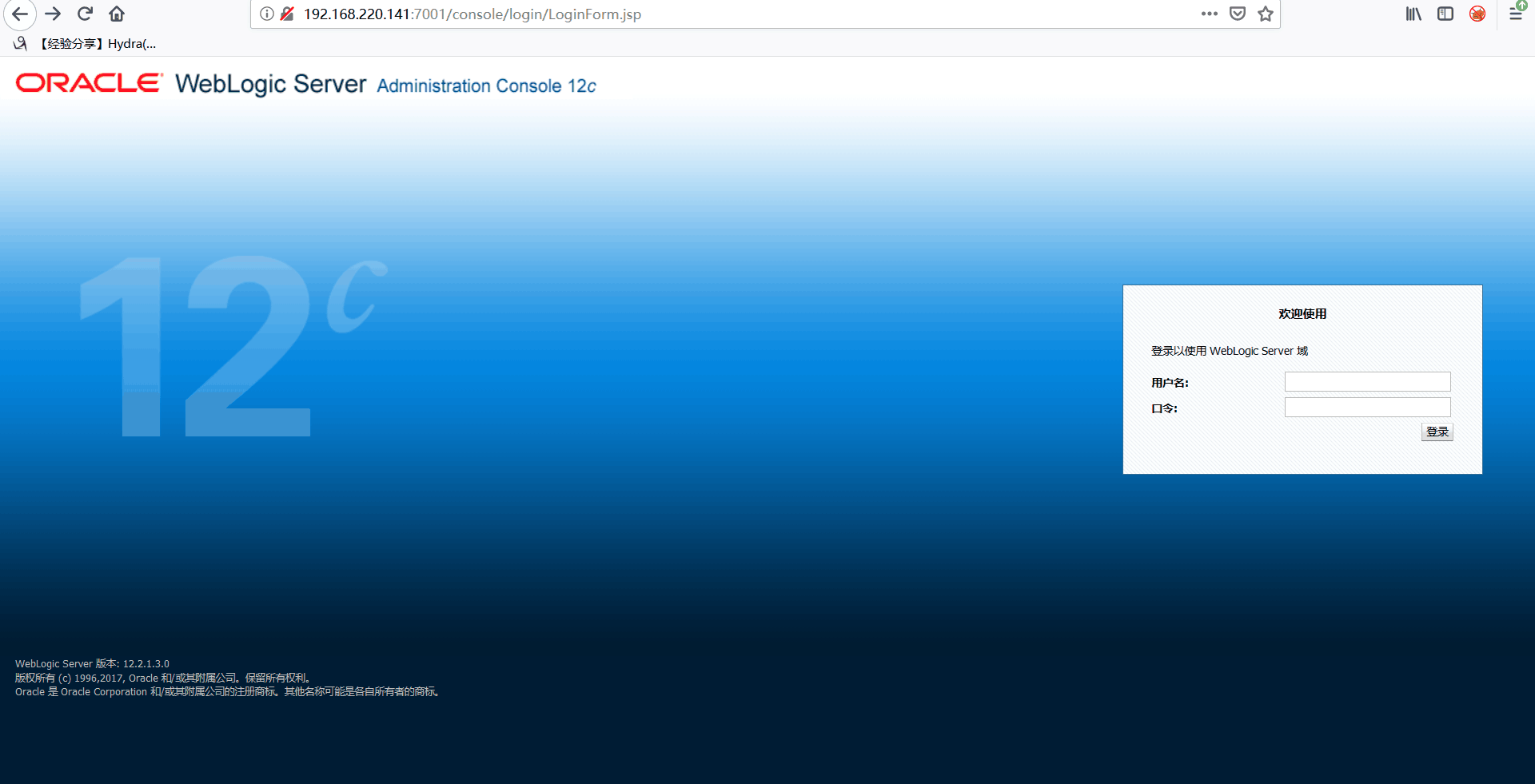

访问http://your-ip:7001/console,即可看到后台登录页面

在CVE-2018-2894环境目录下,查看账号密码,运行以下命令:

sudo docker-compose logs | grep password

1 | root@localhost:vulhub/weblogic/CVE-2018-2894# docker-compose logs | grep password |

输入用户名和密码,进入后台

勾选在“base_domain”下的“高级”下的“启用web服务测试页”这个选项,点击保存。

复现流程

将“通用”下的“当前工作目录”路径设置为:

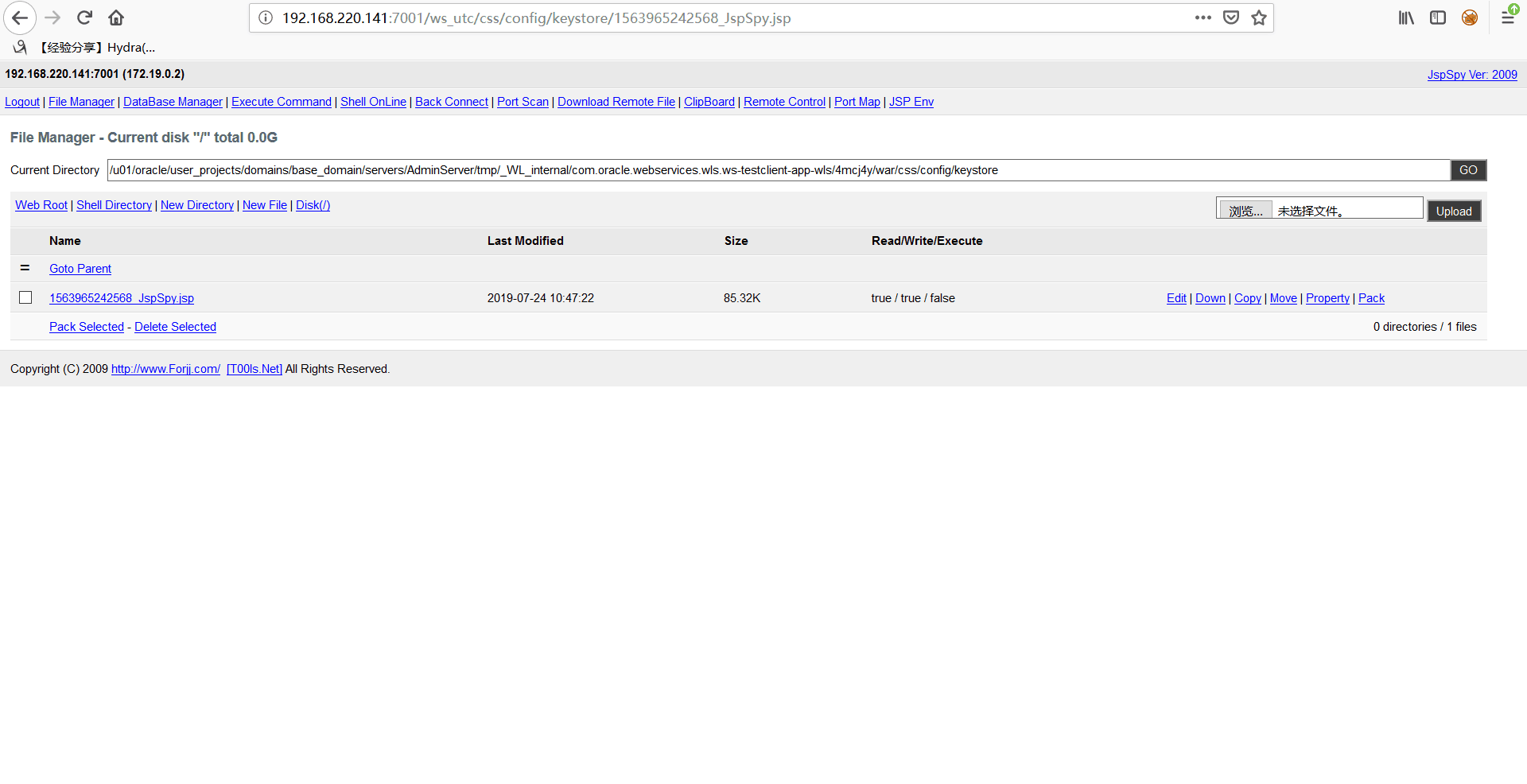

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css为什么呢?将目录设置为

ws_utc应用的静态文件css目录,访问这个目录是无需权限的上传木马

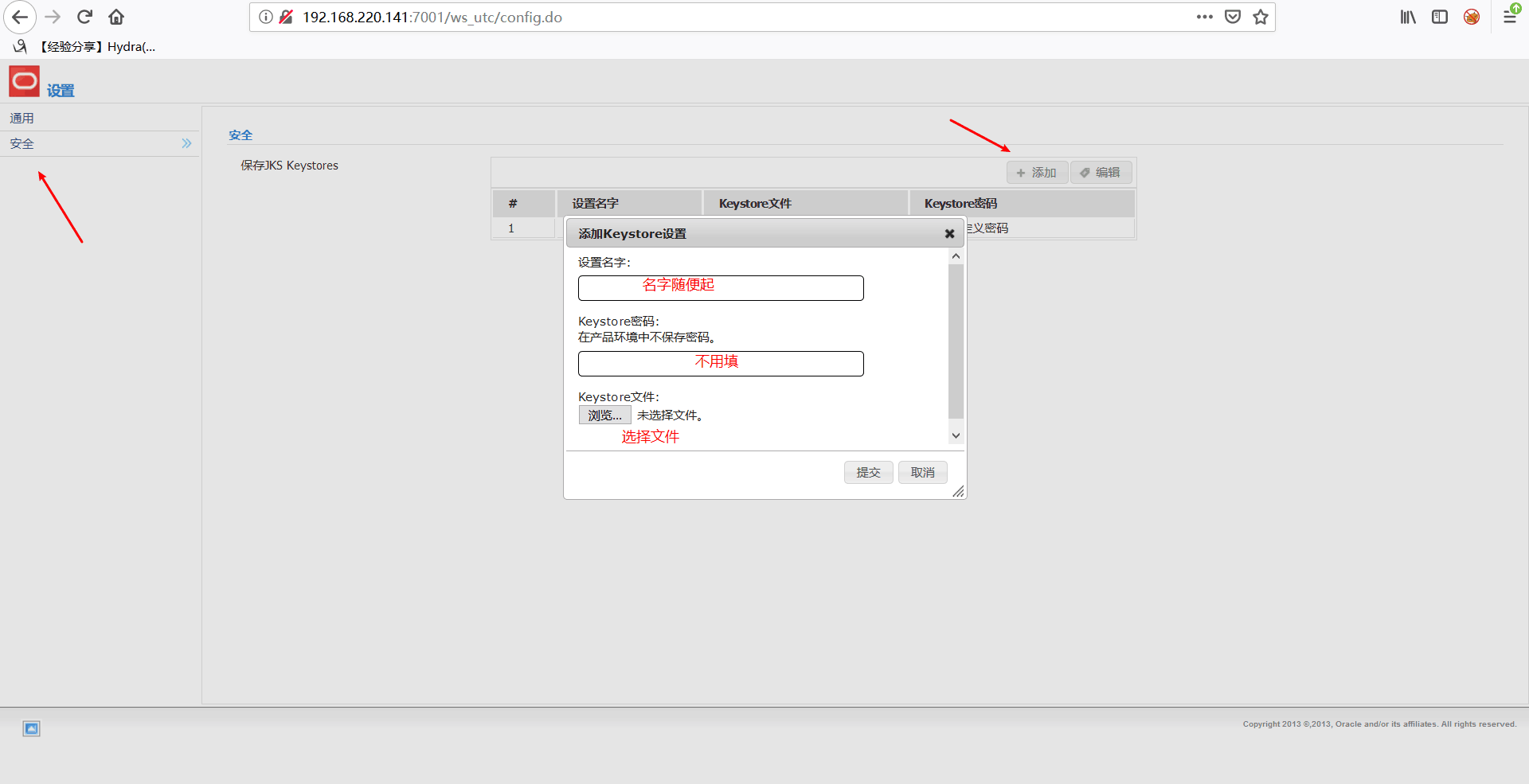

- 进入“安全”,点击“添加”,点击“浏览”,选择你要上传的jsp木马,点击“提交”即可

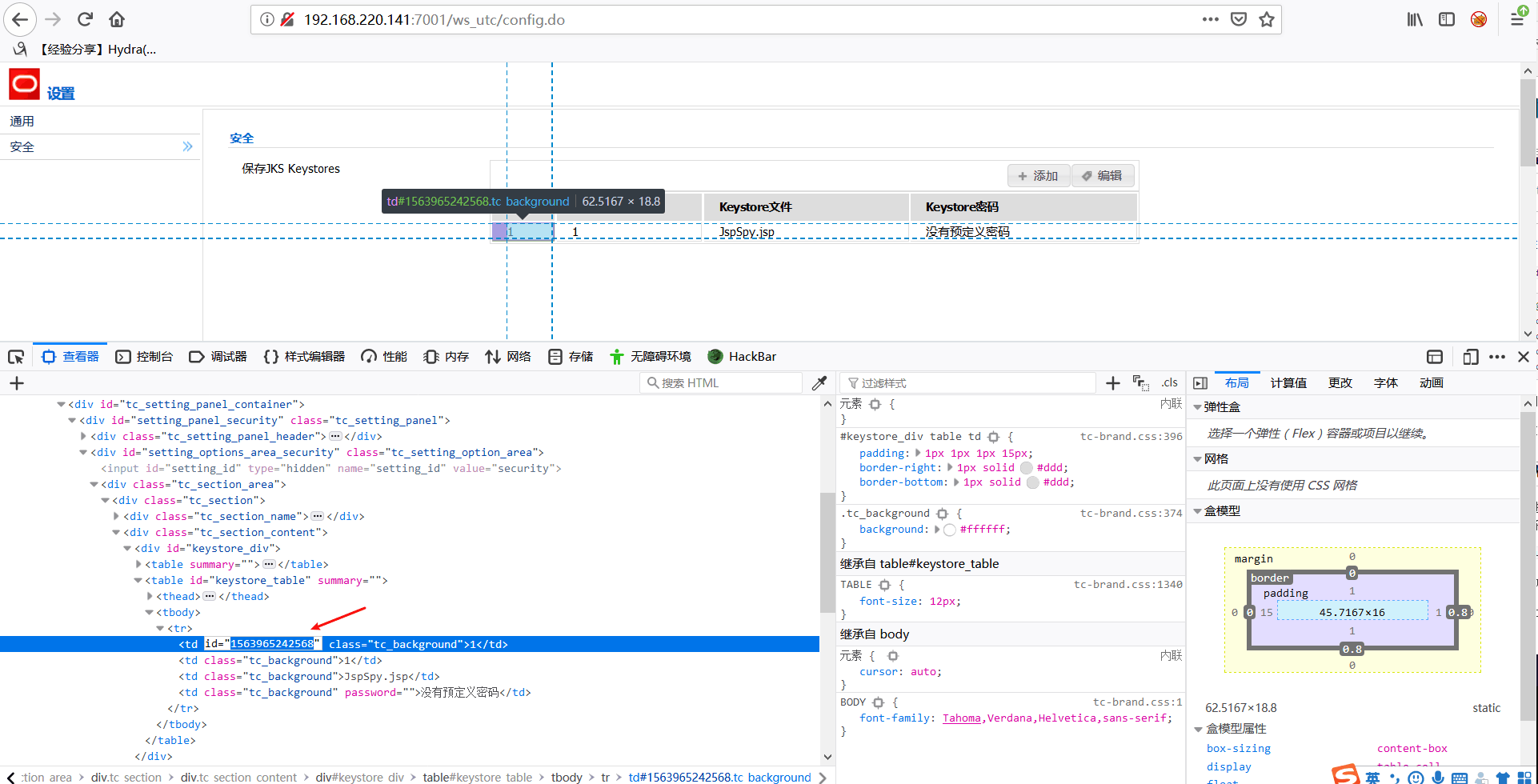

- 按F12,选中上传文件名元素,该标签下有个id元素(时间戳)

上传木马的访问路径

http://your-ip:7001/ws_utc/css/config/keystore/[时间戳id]_[文件名]

我上传的是jsp大马

也可以上传其他木马,用菜刀、蚁剑、冰蝎等连接

总结

本次漏洞复现不是特别难,其中还有一些不明白的地方,比如,在时间戳那个地方,我们怎么知道它用了时间戳修改文件名等等。。。